| 日 | 月 | 火 | 水 | 木 | 金 | 土 |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

文字サイズ変更:

トップページ > PCについて

●PCについて●

2023-03-11 18:50:56マルウェア:Emotet(エモテット)

最近、Emotet(以下、エモテットと明記)という言葉を耳にします。

それは、マルウェアと呼ばれる、危険なモノです。

では、マルウェアとはどういったものでしょうか。

マルウェアとは?

マルウェア(Malware) とは、Malicious(悪意ある) と Software(ソフトウェア) を合わせた造語で、文字どおり悪意のあるソフトウェアを指します。

ウィキペディアでは

マルウェアとは、不正かつ有害に動作させる意図で作成された悪意のあるソフトウェアや悪質なコードの総称。

コンピュータウイルスやワームなどが含まれる。 悪意のコード、悪意のソフトウェア、悪意のある不正ソフトウェア、有害なソフトウェア、不正プログラムとも呼ばれる。

マルウェアの行う活動としてはデータの破壊やデータの盗難などがあるが、こうした「悪意のある」行動をするソフトのみならず、ユーザの望まない広告を勝手に出すアドウェアのような「迷惑ソフト」もマルウェアの範疇に含める場合がある。

では、エモテットとは、どういったマルウェアなのでしょうか。

エモテットは?

2014年に発見されたやっかいなマルウェアです。

不正メールの添付ファイルが主要な感染経路で、情報の窃盗に加えて他のウィルスの媒介も行います。

一度侵入されれば他のウィルスにも次々と感染しています為、甚大な被害に遭う可能性が非常に高い危険なマルウェアとして有名です。

エモテットの特徴として挙げられるのが、「正規メールの返信」を偽装する巧妙な攻撃手口です。

詳しくは、以下の攻撃手順をご覧ください。

1.エモテットが侵入した端末のメールアプリから、メール情報を取得

2.情報を取得した取引先や顧客などの名前で、マクロ付きのOfficeファイルを添付した偽装メールを送信

3.偽装メールのタイトルに「Re:」を付け、業務関係の文面を装って、受信者に添付ファイルであるOfficeファイルの開封を促す

4.Officeファイルを開封すると、閲覧に必要な「コンテンツの有効化」をOSが要求

5.受信者が「コンテンツの有効化」を実行し、端末に侵入

エモテットは、実際の取引先になりすまして攻撃メールを送信します。

返信を装うことでメールの信憑性が増すため、騙されてしまうユーザーが多いわけです。

近年エモテットが深刻化した理由

エモテット本体には不正なプログラムを含まない

エモテットは単体で動作するのではなく、あらゆるマルウェアを感染させる”プラットフォーム”(玄関)としての役割を持ちます。

ウイルス対策ソフトに検知されないマクロなど正規の機能を悪用して(メールで)端末に侵入するので、一般的なマルウェアよりも感染しやすくなっています。

メールが巧妙化している

エモテットは2014年の発見以来、活動停止と活動再開を繰り返しています。

2021年11月頃から行われているばらまき攻撃では、正規でやり取りされているメールの件名に「RE:」をつけたメールを割り込ませ、自然の流れで添付ファイルを開けさせ、エモテットに感染させています。

IPA (情報処理推進機構)の注意喚起によれば、2022年2月には、エモテットの被害相談が急増していると発表しました。

終息は発表されておらず、引き続きエモテットへの警戒が必要です。

ユーザに別に不正なファイルをダウンロードさせる

マクロなどを利用してユーザに気付かれずに侵入する手口が主流でしたが、近年では、正規サービスを装ってユーザ自ら不正ファイルをダウンロードさせる手口も現れました。

必要なPDFファイルを開くには、別のファイルダウンロードが必要だと促され、感染させるケースです。

エモテットの危険性!感染した時の被害

1.重要な個人情報や企業秘密を盗まれる

端末に不正侵入したエモテットは、端末内の情報を盗み取ります。

盗まれるのは、連絡先や氏名などのメール関連情報だけではありません。

IDやパスワードといった認証情報も対象です。

社内ネットワークやクラウドサービスに不正ログインされ、重要情報の流出へと繋がります。

2.社内ネットワークに感染拡大する

エモテットには自己増殖が可能な「ワーム」機能があるため、社内ネットワークへ感染拡大する恐れがあります。

ワームは、コンピュータウイルスのように他のファイルに寄生する必要がありません。

自己複製と単独活動により、社内ネットワークを介して他の端末へと感染を広げます。

3.ランサムウェアなどの強力なマルウェアに感染する

エモテットは、他のマルウェアの媒介機能があります。

つまり、エモテットがプラットフォームとなり、強力なマルウェアをダウンロード・実行してしまうわけです。

強力なマルウェアの1つ「ランサムウェア(身代金要求型ウイルス)」に感染すると、まずPCや重要ファイルが強制的に暗号化されます。

その後、攻撃者から元の状態に戻す代わりに金銭を要求される仕組みです。

エモテットは、さまざまなマルウェアを呼び込んで企業・組織に深刻な被害をもたらします。

4.踏み台にされ社外へ感染を広げる

エモテットに感染した企業は、新たな被害者を生み出してしまう点も考えなくてはならないでしょう。

エモテットは、侵入した端末のメールアプリからメール情報を盗みます。

メールアドレスや企業・個人名を悪用し、取引先などへエモテットを添付した偽装メールをあちこちに送信します。

自社のエモテット感染が原因で取引先などに被害が生じた場合、注意喚起や補償の対応に追われるでしょう。

企業の信用も損なわれ、機会損失に繋がる可能性もあります。

【急増中!】エモテットの感染を狙うメールの手口

エモテットの感染を狙うメールは、実際にどのような文面になっているのでしょうか。

IPAによる注意喚起から、5つの手口を一部抜粋して紹介します。

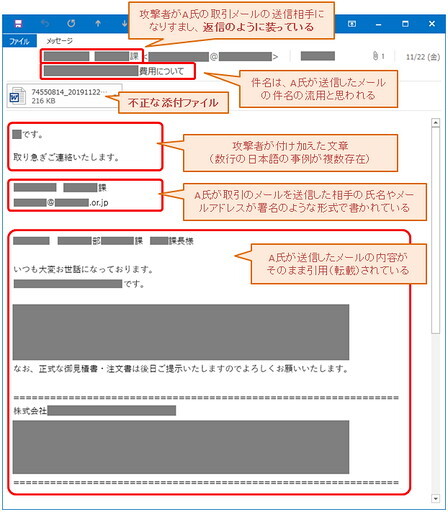

1.正規メールの返信を偽装する

画像出典IPA「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」

エモテットの偽装メールの中でも巧妙なケースが、実在する取引先からの返信を装ったメールです。

受信者が送った本文やタイトルを引用し、返信のように見せかけています。

メールのfrom欄も取引先になりすましているため、本文に多少不自然な点があっても添付ファイルを開封してしまう人もいるでしょう。

注意が必要です。

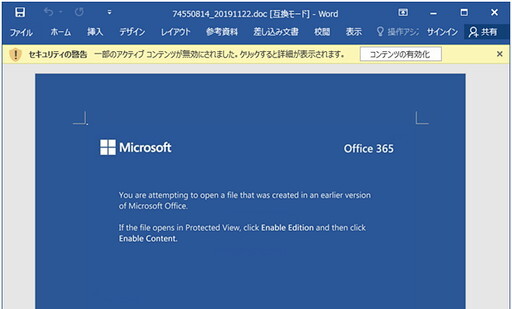

2.Excel・Wordファイルの「コンテンツの有効化」を悪用

エモテットの侵入経路は、Excel・Wordなどの文書ファイルのマクロを悪用する方法が一般的です。

偽装メールに添付された文書ファイルを開くと、以下のような画面が表示されます。

画像出典IPA「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」

Wordに悪意あるマクロを埋め込み、「コンテンツの有効化」または「編集を有効にする」をクリックするよう誘導します。

文書ファイルを開くだけでは感染しませんが、クリックするとマクロが動作してエモテットに感染してしまいます。

3.URLリンクを記載

エモテットの偽装メールの中には、文書ファイルを添付せず不正リンクを記載する例も見受けられます。

取引先や顧客を装ったメールの本文中に不正リンクが貼り、クリックするよう促す手口です。

不正リンクをクリックすると、Wordなどの文書ファイルがダウンロードされます。

メールに添付するパターンと同じく、文書ファイルの「コンテンツの有効化」を許可するとemotetに感染します。

4.パスワード付きZIPファイルを添付

偽装メールに文書を添付する手口から派生し、パスワード付きZIPファイル(圧縮ファイル)を添付する事例も報告されています。

パスワード付きZIPファイルは暗号化されているため、メール配信上のセキュリティ検知をすり抜ける確率が高いです。

不正メールとして検知されず受信者に届きやすいので、パスワード付きZIPファイルの開封には慎重さが求められます。

ZIPファイルの中身は、これまでと同様に悪意あるマクロが仕込まれた文書ファイルです。

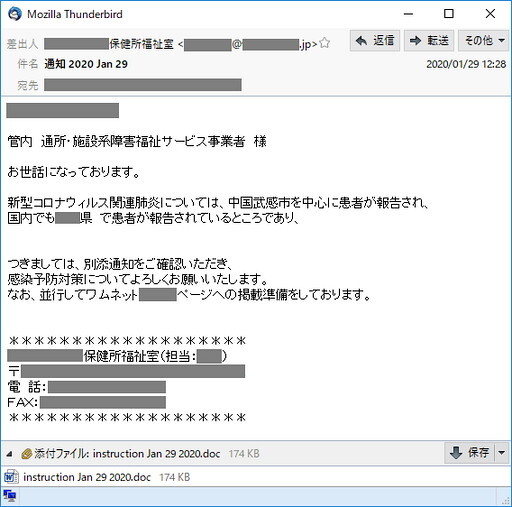

5. 新型コロナウイルス関連情報を使った本文

2020年以降発生しているのが、新型コロナウイルス関連情報を扱う偽装メールです。以下の画像をご参照ください。

画像出典IPA「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」

本文の日本語に不自然な点はほとんどなく、不正なWordファイルの開封を促している内容です。

新型コロナウイルスの情報を伝える自然な文章で、非常に巧妙な偽装をしています。

IPAは、巧みな文章は「窃取したメールを改変・流用したもの」との見解を示しています。

エモテットの被害事例

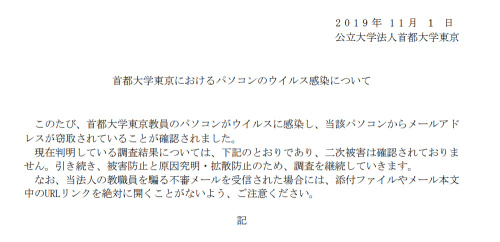

首都大学東京の事例

日本でも、つい最近感染が確認されました。

2019年11月に起きた事例であり、1万8千件を超えるメール情報が流出した可能性があります。

この感染事例では、大学教員をターゲットにした標的型のフィッシングメールに添付されたファイルを開封したことが原因です。

K企業 最大1万8,000名の顧客情報流出

K企業は2020年9月にエモテットに感染し、最大1万8,000名の顧客情報流出に至っています。

感染源は、同社社員のPC1台です。

別社員を装ったメールに添付されたWordファイルを開き、「編集を有効にする」をクリックして感染しました。

N企業 約6,400件の不審メール配信

2020年9月、エモテットに感染したN企業は、不審メールの踏み台とされました。

取引先や顧客に、約6,400件の不審メールを配信する事態となっています。

不審メールは同社社員名義を騙っており、不正ファイルが添付されていました。感染したのはPC1台でしたが、約6,400件ものメールが送られる大きな被害に繋がっています。

エモテットに感染した場合の対応方法

万が一、エモテットに感染してしまった場合の対応方法について以下で説明します。

感染した端末をネットワークから切り離す

まずはエモテットの感染が疑われる端末をネットワークから切り離し、それ以上の使用を中止しましょう。

特に企業で使用しているパソコンに感染が疑われている場合、直ちにネットワークから切り離す必要があります。

無線で接続している場合は、パソコンの設定画面から、LANケーブルでネットワークに接続している場合はケーブルを抜きます。

メールアドレスなどのパスワードを変更する

エモテットは主にメール経由で感染を拡大させます。

そのため、感染が疑われる端末が使用していたメールアドレスのパスワードを変更しなければいけません。

ただし感染が疑われる端末からではなく、ほかの端末を使用してパスワードを変更しましょう。

感染疑惑のある端末からパスワード変更の操作を行うと、変更後のパスワードも盗まれる可能性があるためです。

エモテット感染被害状況を調査する

マルウェア感染の調査は、個人で行うとリスクを伴います。ウイルスに関する専門知識や、デジタル機器についての知識がない場合、調査内容や方法が定まらず、結果的に感染を広げてしまう危険があるためです。

個人で調査を行うよりも安全面を担保する対応方法としておすすめなのが、「デジタルデータフォレンジック」などの専門家が行うフォレンジック調査です。感染疑惑のある端末が接続していたネットワークのログなどを解析し、Emotet感染被害状況を解明することができます。

デジタル・フォレンジック(ウィキペディア)

デジタル・フォレンジック ( 英語: Digital forensics )は、 法科学(フォレンジック・サイエンス) の一分野で、主に コンピュータ犯罪 に関連して、デジタルデバイスに記録された情報の回収と分析調査などを行う ことを指す。 コンピューター犯罪以外の犯罪捜査や違法行為の調査、 法執行機関 ではない民間企業が不正調査のため消去データの復元を試みる場合などを指しても使われる 。

すぐに公表する

企業の信用に関わるため、エモテット感染が発覚したら迅速に公表する必要があります。

取引先や顧客へ、感染経緯や対応策、今後の方針を明確に伝達しましょう。

公表が遅れると、取引先や顧客が新たにエモテットへ感染する二次被害が生じるかもしれません。

「添付ファイルを開かない」「URLをクリックしない」といった具体的な対応方法を伝えてください。

今すぐできるエモテットに感染しないための有効な対策

非常に危険なエモテットですが、感染しないためにはどのような対策を取ればよいでしょうか。

ここでは、エモテットに感染しないための対策を紹介します。

セキュリティ対策ソフトで保護する

エモテットに限らず、マルウェア感染による感染被害の発端となるパソコンは、セキュリティ対策ソフトで保護されていないことが多いものです。

現代において、セキュリティ対策ソフトを導入していないパソコンは、裸で戦場を歩いているようなものであるといえます。

セキュリティパッチを適用する

エモテットに感染することで、あらゆるマルウェアに感染するリスクが高まります。

マルウェアの多くは、既知のぜい弱性(セキュリティホール)を狙ったものであり、ぜい弱性をそのままにしておくことは非常にリスクが高い行為です。

実際にぜい弱性を修正するためのセキュリティパッチを適用していなかったことで、マルウェアに感染した事例は多く存在しています。

Power Shellをあらかじめブロックする

Emotetの実行には、PowerShellが利用されています。

メールに添付されたファイルを開くことで、マクロの実行→コマンドプロンプトの実行→PowerShellの実行、という順番で実行され、C&Cサーバと通信を行うのです。

一般的にはPowerShellの利用は多くありません。そのため、PowerShellの実行をあらかじめブロックしておくことが対策として有効となります。

実行ポリシーで制御すると、マルウェアによって変更される可能性があるため、管理者権限でPowerShell自体の起動をブロックするとよいでしょう。

個人でできるエモテット対策は?

個人でできるEmotet対策は、基本的には企業向けの対策と共通しています。詳しくは以下をご参照ください。

・添付ファイルを開かない / URLにアクセスしない

(※メールが来たときは、なるべく電話やSNSなどを利用して本人確認をするのもベスト)

・誤って添付ファイルを開封しても、「コンテンツの有効化」や「編集を有効にする」をクリックしない

・OSやアプリを常に最新状態にする

感染が疑われる場合は、ネットワークから切り離します。

隔離した状態で、セキュリティソフトのウイルススキャンを実行しましょう。

エモテットとランサムウェアの違いは?

エモテットは、情報の盗窃とウイルスの媒介を目的とするマルウェアです。

ランサムウェアもマルウェアですが、侵入した端末内のデータを暗号化して身代金を要求します。

エモテットは、侵入した端末内に他のマルウェアを勝手にダウンロードすることが可能です。

そのため、ランサムウェアの運び屋として悪用されるケースがあります。

セットで利用される事例が多いので混同されがちですが、全く異なるマルウェアです。

まとめ

エモテットは、もともとバンキングトロジャンとして登場しましたが、現在ではあらゆるマルウェアを感染させるプラットフォームとしてのマルウェアとなっています。

非常に感染力・拡散力が強く、強力なマルウェア感染を手助けする存在であることから、非常に危険視されているものです。

エモテットの主な感染源はメールの添付ファイルとなりますので、不審なメールの添付ファイルを開かない、URLをクリックしないということを、いま一度確認するとともに、この記事で紹介した対策方法を取って感染しないように気をつけましょう。

記事はここまで。

私見ですが、マルウェアの時もウイルスの感染と一緒で、最悪はPCのOS再インストールが回りくどいようで一番すっきりする方法だと思われます。

でも、日頃は、添付ファイルなどが来るときは、友人、知り合い、家族、企業間の担当者など確認を取るのがいいと思われます。

感染しないように、ぜひ気をつけたいものですね。

それでは。

出典「CyberSecurity.com 危険なマルウェア「Emotet(エモテット)」とは?脅威や手口・対策まで解説」

出典「IPA独立行政法人情報処理推進機構 Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」

|

Print

Twitter(test)

short URL

いいね:34 back to the TOP |

|

|

|

|

|