| 日 | 月 | 火 | 水 | 木 | 金 | 土 |

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

文字サイズ変更:

トップページ > PCについて

●PCについて●

2022-12-14 23:20:42パスワードを使わない認証方式「パスキー」とは何か?

皆さんは、多くのネットショッピングやアプリで、パスワードの管理は煩雑ではありませんか?

適当にしていると、危ないと言われるし難しい所ですよね。

そこで、iOSではもう対応しており、androidでは近日中に対応と、されている「パスキー」と呼ばれる、新しい認証方式について説明したいと思います。

AppleがiOS 16での正式に導入し、世界シェアNo.1のGoogleによるWebブラウザ「Chrome」でも先日正式に対応するようになったのが、パスワードに変わる新たな認証方式が「パスキー」です。

この機能により、ユーザーはパスワードを使わず、安全にWebサイトやサービスにログイン出来るようになるとされています。

では、このパスキーとは一体どのような物なのか?パスワードとの違いは何でしょうか?

そしてどのように動作するのか?

今後Webサービス認証方式の標準になるであろう「パスキー」について改めて解説します。

*パスキーとは何か?*

パスキーは、Webサイトやアプリにパスワードを使うことなくサインインでき、より便利で安全なパスワードの代替となるように設計された業界標準の新たな認証方式です。

パスワードとは異なり、パスキーはフィッシングに強く、強固で、秘密を共有しないように設計されています。

今年初め、Apple、Google、Microsoftは、FIDO AllianceおよびWorld Wide Web Consortium(W3C)と協力し、プラットフォーム間でのユーザー認証用パスワードの削除に取り組むことを表明していました。

Appleは、6月に開催された世界開発者会議(WWDC)で、「パスキー」というこの規格の独自の実装を発表しました。

その後、パスキーはmacOS Ventura、iOS 16、iPadOS 16でサポートされています。

パスキーは、流出、漏洩、盗難の可能性があるパスワードを認証フローから排除するため、アカウント漏洩のリスクを低減することができます。

さらに、パスキーはパスワードのようにサイト間で再利用されることがないため、盗まれた認証情報が他のアカウントに影響を与えるリスクも低くなります。

パスキーの認証には、指紋や顔認識などの生体認証、またはPINやAndroidで使用されるスワイプパターンのいずれかによる認証が必要となります。

パスキーは、ユーザーの端末で動作するため、QRコードのない別の端末ではパスキーの機能を使うことができません。

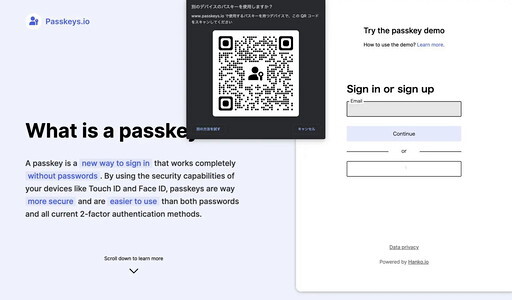

またユーザーは、自分の携帯電話からQRコードをスキャンし、Face IDまたはTouch IDを使って、近くにある別のデバイスでもサインインすることができます。

またパスキーは、アクセスに公開鍵暗号を使用するWeb Authentication APIのセキュリティ標準を使用して作成されている。それぞれの鍵はユニーク(一つだけの意味)なもので、暗号化されたデータで作成されるため、セキュリティが強化されています。

*パスキーはどのように動作するか?*

Passkey は WebAuthnに基づいているため、ユーザーは Face ID や Touch ID などの生体認証を使用したり、PIN を使用してログイン試行を検証したりすることができる。より高いレベルでは、ユーザー名とパスワードの組み合わせに依存する代わりに、パスキーはユーザーのデバイスを使用して、ユーザーがアカウントの正当な所有者であることを証明します。

GoogleのChromeパスワードとAppleのiCloudキーチェーンは、クラウドを通じて複数のデバイス間でパスキーを同期させる。新しいデバイスを追加する場合、ユーザーはパスキーを使用するためにデバイスを同期させる必要があります。

その際に、パスキーはBluetoothの技術を使用する。Bluetoothは電波の届く範囲が狭く、物理にデバイス同士を近づける必要があるため、ユーザーの確認に役立つのです。

このデモサイトのように、パスキーをすでに実装しているWebサイトを訪れると、iPhoneの場合はデバイスを使用するか、iCloudキーチェーンに保存されている認証情報を使用するログインの新しいオプションが表示される。

もしサイトにあらかじめ登録したアカウントを持っていない場合は、いくつかの基本情報を尋ねられ、パスワードなしでiCloudキーチェーンにパスキーを保存することができます。

一度アカウントを登録すると、iCloudベースのパスキーは、同じApple IDを持つAppleデバイス間で共有されます。

デスクトップからログインする際には、Bluetoothを介してパスキーが保存されているスマートフォンと接続する方法や、QRコードを用いる方法があります。

これらはすべて、FIDOが提唱するマルチデバイス認証に基づくもので、ユーザーがパスワードなしでログインできるように、デバイス間で認証キーを保存できるようにするものです。

つまり、プラットフォームを超えて機能するのです。

GoogleはChrome M108からパスキーを実装しており、Androidにパスキーを近日中に導入することを明らかにしています。

Microsoftはまだこの技術を自社プラットフォームで実装していないのです。

パスキーは、1つの公開鍵と1つの秘密鍵のペアを生成し、デバイスに保存することで機能する。公開鍵はクラウドに保存され、それぞれの秘密鍵を持つデバイス間で共有されます。

これにより、サーバーが侵害された場合でも、攻撃者はアカウントにアクセスするための両方の鍵を持っていないことが保証され、ユーザーの安全が保たれます。

*パスキーがパスワードより優れている理由*

パスワードは現在主流の認証方式ではあるが、優れてはいないでしょう。

まず、人々はパスワードを覚えておかなければならないです。

そして、ログインするサイト・サービスごとにパスワードを変えてそれら全てを覚えておくのはであり、実践している人はほとんどいないでしょう。

また、パスワードは本質的にサイバー攻撃やデータ漏洩の被害を受けやすいものです。

悪質な業者は、フィッシング詐欺を使って、不正なウェブサイトでパスワードを共有するように人々をだますことができます。

漏洩したパスワードを使えば、簡単にログインすることが出来てしまうのです。

だがパスキーは、データがサーバーではなくデバイスに保存されるため、そう簡単に盗まれることはないでしょう。

そしてパスキーが安全なのはそもそも盗み出すのが難しいと言うのもあります。

他人のアカウントに侵入しようとする悪意のある者は、デバイスにアクセスし、ロックを解除するために指紋、顔認証、PINを取得する必要があるのです。

あるいは、Bluetoothを使用するためにその人のデバイスの近くにいなければならないからです。

誰かがデバイスを紛失しても、泥棒は生体認証がなければ情報にアクセスできないのです。

また、パスキーはそれぞれユニークで、強力な暗号化アルゴリズムを使って作成されます。

ユーザーは、覚えやすいからと、推測される可能性のある弱いパスワードをビクビクしながら使う必要もなくなります。

一般的に、ユーザーは複数のサイトやサービスに対して同じパスワードを使い回す傾向があるため、悪意のある人物がそのパスワードを知ってしまうと、複数のアカウントにアクセスされてしまう可能性があります。

弱いパスワードは、ユーザーと企業の双方に脆弱性を生み出すのです。

パスキーを使えば、そもそもパスワードを覚えておく必要もないのです。

FIDOアライアンスによれば、パスワードのみの認証はセキュリティ上の大きな問題であり、消費者にとっても不便なものであります。

消費者がパスワードを再利用する場合、データ漏洩や個人情報の盗難のリスクが大きくなるからです。

パスワードマネージャーや二要素認証があっても、パスワードはオンラインで保存されるため、盗まれる可能性があります。

FIDOアライアンスとW3Cの取り組みは、サインオン技術をより使いやすく、より安全なものにするための業界全体の協力体制であります。

ユーザーはパスキー技術の使用を強制されることはないが、iOSやAndroidが採用を始めることにより、これから多くのWebサイトやアプリがオプションとしてパスキーを提供し始めことでしょう。

出典「TEXAL iOSやAndroidでも採用、パスワードを使わない認証方式「パスキー」とは何か?」

|

Print

Twitter(test)

short URL

いいね:73 back to the TOP |

|

|

|

|

|